La conformité ISO 27001/HDS : un témoignage “certifié” conforme

En septembre 2022, nous annoncions officiellement l'obtention de nos certifications ISO 27001 et HDS (Hébergeur de Données de Santé). Nous en sommes très fiers !

Cette nouvelle a déclenché une vague de félicitations et de nombreuses questions sur notre approche dans ce processus de mise en conformité.

Je suis arrivé chez Scalingo en tant que “Responsable Sécurité et Conformité” en mai 2020, et dans cet article, je vous propose de répondre à certaines questions qui reviennent fréquemment. Alors si vous souhaitez vous lancer… suivez-moi dans les coulisses de ces deux années d’apprentissages.

Le soutien de la direction tu obtiendras

Je discutais récemment avec un CTO qui me disait vouloir se lancer dans une démarche de mis en conformité ISO 27001.

Étonnamment, il voulait renforcer les mesures de sécurité de sa propre initiative, sans en discuter avec le CEO.

Renforcer les mesures de sécurité peut avoir un impact non négligeable sur les temps de développement. Je l’ai donc mis en garde et immédiatement encouragé à être bien aligné avec l'équipe de direction.

Ce soutien est nécessaire pour :

- Obtenir les ressources nécessaires, voire aller en chercher de nouvelles en externe

- Mettre en place les processus de communication et la collaboration entre les équipes

- Prioriser les tâches pour se concentrer sur la démarche de sécurité

- Faire évoluer la culture de l'entreprise

Sans ce soutien, vous n’irez pas très loin. Les dirigeants doivent être convaincus des opportunités et des bénéfices pour l’entreprise.

Les arguments ne manquent pas :

- Se confronter à un standard écrit par des professionnels de votre domaine

- Engager l’entreprise dans un projet commun, autour d'une démarche qualité

- Se faire évaluer par un organisme extérieur, sans les biais d’une évaluation interne

- Atteindre de nouveaux marchés

- Donner des leviers pour rassurer des grands comptes

- Améliorer le niveau global de sécurité

Mais attention, le coût n'est pas négligeable. D’où l’importance de réfléchir en amont pour identifier les opportunités et attentes du marché.

Heureusement, chez Scalingo, les co-fondateurs et dirigeants étaient conscients dès le départ des enjeux de sécurité. C’est dans la continuité de cette stratégie que mon poste avait été créé : afin d’obtenir les certifications et maintenir un haut niveau de sécurité. Le “boss” vous en a parlé dans l’article ISO 27001, HDS, et SecNumCloud: Qu'est ce que cela signifie pour Scalingo ?

À retenir

La mise en conformité et l’augmentation des mesures de sécurité, sont des démarches d’amélioration de la qualité logicielle. À ce titre, elles ont un impact sur le fameux triangle “Qualité-Coûts-Délais” de la production et doivent être mises en place en accord avec la direction et la stratégie de l’entreprise.

Avec tes collègues, de la pédagogie tu feras

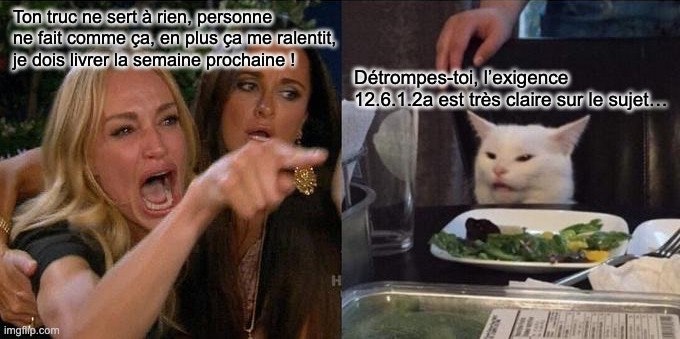

Conversation fictive entre un développeur et le RSSI :

Dans une startup, l’efficacité est le maître mot. Le temps perdu est un luxe qu'on ne peut pas se permettre.

Dire à un développeur ou une développeuse qu’il va falloir rajouter des mesures de contrôle dans le processus de développement, c’est l’assurance d’avoir des discussions pour le moins animées (!).

D’ailleurs, les premières interactions entre collègues n'ont pas été de tout repos quand il a fallu parler de mise en conformité.

Premièrement parce que le mot "sécurité" amène avec lui des craintes d'austérité et de contrôle qui peuvent nourrir les inquiétudes de vos interlocuteurs, avant même que vous n’ayez ouvert la bouche.

Ensuite, parce que vos collègues vont potentiellement se faire un tas d'idées sur ce qu'il faudra faire ou ne pas faire. Quant aux personnes les plus anxieuses, elles risquent de se projeter dans des scénarios catastrophes.

J'ai mis du temps à comprendre qu'une partie de ma mission allait être ce qu'on appelle "l'accompagnement au changement".

Tout changement dans une entreprise occasionne des stratégies de "résistance". Vos collègues ont à y gagner, mais aussi à y perdre.

Pour qu’une modification des façons de travailler soit acceptée par vos collègues, ils doivent d’abord en comprendre l’intérêt.

Voici quelques craintes que les équipes de développement peuvent avoir, objectivement ou subjectivement lorsqu'on commence à introduire des mesures de sécurité et de contrôle supplémentaires :

- Perte de contrôle : l'entreprise peut obliger les développeurs à suivre certaines règles et directives qu'ils n'ont pas l'habitude de suivre. Cela peut donner à certaines personnes l'impression de perdre le contrôle de leur travail, devenant une source de stress et d'anxiété.

- Productivité réduite : les équipes de développement peuvent craindre que la nouvelle politique de sécurité de l'information ne rende plus difficile la réalisation de leur travail. Entraînant possiblement une réduction de la productivité et de l'efficacité.

- Charge de travail accrue : la mise en œuvre d'une nouvelle politique de sécurité de l'information nécessite souvent que les développeurs exécutent des tâches et des responsabilités supplémentaires qu'ils n'avaient peut-être pas eu à gérer auparavant. Cela peut augmenter leur charge de travail et rendre plus difficile l’accomplissement de leur travail dans le temps estimé.

- Priorités conflictuelles : les développeurs peuvent craindre que la nouvelle politique de sécurité de l'information n'entre en conflit avec d'autres priorités ou objectifs qu'ils ont, tels que le respect des délais ou la mise en œuvre de nouvelles fonctionnalités. Cela peut créer des tensions et des conflits au sein de l'équipe de développement.

- Perte de confiance : les startups commencent avec des équipes resserrées où tout le monde partage tout et à accès à tout. Le cloisonnement des accès et des informations, s’il est mal expliqué et compris, peut mener à des sensations de rejet ou de perte de confiance.

Il conviendra de répondre à ces craintes tout en mettant en avant les effets bénéfiques d’une démarche de certification :

- Premièrement, cela peut aider à protéger les informations et les données sensibles avec lesquelles vous travaillez quotidiennement. Et donc prévenir les violations de données et autres incidents de sécurité qui pourraient nuire à la réputation et aux résultats de l'entreprise. Ce qui peut, à son tour, aider à protéger le travail réalisé et la réputation professionnelle.

- Amélioration de la culture globale de la sécurité : Une plus grande sensibilisation et vigilance des employés lorsqu'il s'agit de protéger les informations sensibles (y compris les leurs) rend le travail plus facile et plus sûr. L’ensemble des équipes prennent les précautions nécessaires pour protéger les données sensibles avec lesquelles elles travaillent.

- Un autre effet secondaire intéressant est le suivant : pour bon nombre de questions, il existera sans doute une procédure correspondante à appliquer. Si au début on peut se sentir comme le personnage principal du film Brazil, il n’en reste pas moins que cela va augmenter la sérénité des personnes parce qu’il existe un référentiel auquel je peux me fier. Cela va augmenter la qualité globale délivrée par l’entreprise.

- Enfin, l’ensemble des effets positifs évoqués et qui seront mis en avant auprès de la direction vont participer au développement et à la pérennité de l’entreprise.

À retenir

Dans le démarche de mise en conformité, votre mission va être de donner constamment de la visibilité sur l’avancement de votre travail et de rendre l’objectif final à atteindre concret et clair pour toute l'équipe .

Si vous n’avez pas le soutien de « la base », qui va appliquer au quotidien les nouvelles mesures ? Vous n’arriverez pas à transformer durablement les pratiques dans l’entreprise.

Par toi-même tu te documenteras

Merci à ChatGPT pour ce message de répondeur fictif mais tellement ressemblant à la réalité.

En prenant mon poste chez Scalingo, j’ai cru que quelqu’un avait posté mon numéro de téléphone sur le DarkWeb. Mon compte LinkedIn s'est mis à flamber sous les notifications.

Je reçois régulièrement des appels ou des demandes de contact de vendeurs n'ayant pas la moindre idée du métier de mon entreprise, et ne sachant pas si l'outil qu'ils proposent a la moindre utilité pour nous.

À retenir

Dans le domaine de la cybersécurité, certains vendeurs jouent sur la peur et promettent souvent une solution “magique” à des problèmes que vous n’avez pas.

Vous allez donc devoir vous documenter sur les différents domaines que couvre la sécurité, sous peine de faire de mauvais choix.

Avoir un bagage technique, en gestion de projet ou en management de la qualité est certainement un pré-requis, mais heureusement, il existe un certain nombre de contenus disponibles en ligne pour vous former ou vous mettre à jour, comme par exemple :

- Les formations Udemy

- La SecNumAcademie

- Le Guide Hygiène Informatique de l’ANSSI

De l’aide tu chercheras

En démarrant dans le domaine, la première chose que j'ai fait a été d’aller interviewer des startups et acteurs de notre écosystème déjà engagés dans une démarche de certification : AR24, Synovo, Outscale, Kiwi Backup.(Merci à eux !)

Ces entretiens ont été riche d’enseignements. J'y ai trouvé des points communs, des bonnes et mauvaises pratiques

Les interviews ne sont pas le seul moyen de trouver de l’information :

- Parmi les autres entreprises de votre domaine : vos partenaires, concurrents, peuvent-ils vous renseigner ?

- Blogs spécialisés : le net foisonne de personnes intelligentes qui mettent leur expérience à la disposition des autres. La communauté InfoSec est très ouverte et constituée de personnes passionnées qui adorent partager leurs connaissances.

- Les groupes de développeurs ou RSSI, Meetups : rien de tel que d’avoir une conversation IRL avec des gens pour partager ses découvertes. Il n’est pas obligatoire de révéler des secrets de fabrication pour partager ses connaissances avec les autres !

- Les consultants : par votre réseau, vous découvrirez que le monde de la sécurité est très fragmenté et tout le monde a plusieurs casquettes : consultant, développeur, auditeur… Faites-vous accompagner par les meilleurs ! (Coucou François et Matthieu !)

À retenir

La cybersécurité est un domaine qui évolue tellement vite et foisonne de tant d’informations que vous ne pouvez pas vous contenter de vos seules compétences. Travailler en réseau, s’appuyer sur les autres et partager ses connaissances est indispensable.

Un budget et un planning tu établiras

Après avoir étudié le sujet et fait un pré-audit, il a fallu se rendre à l'évidence, ça allait coûter cher...

Pour avoir les moyens à la hauteur de nos ambitions, il allait falloir constituer un budget.

J'ai sorti mon plus beau tableur, mes souvenirs de ma vie d'entrepreneur et j'ai commencé à constituer le budget.

C'était très intéressant ! Parce que pour le faire, il faut envisager des hypothèses (nombre et durée des tâches, croissance de l'entreprise, nombre de licences des outils). Pour l’affiner, cela nécessite des conversations avec les équipes très enrichissantes.

En parallèle, cela permet de réfléchir au planning : que faire en premier ? Qu'est-ce qui est un pré-requis ?

À retenir

Se lancer dans une démarche de certification, de mise en conformité, va vous coûter cher. Le coût va dépendre d’énormément de facteurs. Mais vous pouvez être sûr d’une chose : se lancer sans avoir prévu une enveloppe, un objectif et un rétro-planning, c’est une recette pour l’échec.

Intelligemment tu sous-traiteras

Chez Scalingo, notre mantra est d’aider les équipes tech à se concentrer sur leur valeur ajoutée, c'est-à-dire le code qui va aider les clients.

InfoSec est un domaine où il faut constamment jongler entre deux impératifs : sous-traiter trop facilement et se faire enfermer dans une solution propriétaire ou s’obstiner à résoudre soi-même un problème que d’autres résolvent mieux que soi.

La question du “build or buy” s’est souvent posée et nous avons toujours eu l’approche suivante : essayer de faire par nous-mêmes pour comprendre les difficultés. Ensuite, si nous arrivons à la limite de nos capacités, nous trouvons un sous-traitant de confiance et conforme à nos exigences de sécurité.

Par exemple Scalingo se base sur les services IaaS d’Outscale qui sont conformes ISO 27001, HDS et SecNumCloud.

À retenir

Apprenez les difficultés d’implémentation des différentes mesures de sécurité afin d’en comprendre les contraintes, pour ensuite sous-traiter efficacement.

Les forces de ton entreprise tu utiliseras

Les 12 travaux d’Astérix (Goscinny, Uderzo), à la recherche du laisser-passer A38.

En comptant le nombre de documents que nous allions devoir rédiger et revoir, j'ai eu très peur. Peur de la complexité de la gestion documentaire, de l’enfer de versioning et des aller-retours. Je ne voulais donc pas aller dans la direction qu'avaient choisie certains confrères à base de documents Word, ni introduire un nouvel outil. Notion, que nous utilisons en interne, ne m'offrait pas la traçabilité et le formalisme dont j'avais besoin.

Nous avons donc choisi de nous baser sur les outils existants et de construire avec eux.

Par la même occasion, c’était aussi le moyen de mettre un peu de code dans mon quotidien, j'adore développer.

Nous nous sommes donc basés sur un moteur de blog statique (Gridsome) pour écrire et collaborer entre collègues sur des fichiers Markdown et construire un intranet des politiques de sécurité. Git nous offre la traçabilité et le versioning, et nous sommes libres de générer une version PDF et une version HTML en maîtrisant la mise en page et en ayant toujours une version textuelle.

De même concernant le développement, pas la peine de modifier les process actuels à base de Pull Request, qui donnent une traçabilité suffisante. Les développeurs faisant déjà des PR et des code review, il suffit de s'assurer que ce process est suivi de façon uniforme.

À retenir

Chambouler le fonctionnement de votre entreprise n’est pas nécessaire. Vous avez sûrement de bonnes pratiques qui sont à renforcer, des outils qui ne demandent qu’à être bien configurés pour vous amener à une meilleure conformité.

Suivez l’adage “If it works, don’t fix it”. C’est seulement si vos outils atteignent leurs limites qu’il faudra songer à les changer.

En bref

La démarche de certification est un atout indéniable pour une entreprise. Elle démontre une certaine maturité et permet d’avoir une évaluation objective de la démarche de sécurité.

L’effort humain et financier lui, n’en est pas moins conséquent. Il faut être attentif à la pertinence du référentiel visé et être réaliste par rapport aux délais et à la vitesse de mise en conformité, tout en tenant compte des impératifs de production.

La communication tout au long du projet et le dialogue constant avec les équipes, en sollicitant leurs compétences et les outils déjà déployés, est le facteur clé d’un déploiement en douceur.

Enfin, il est important de se faire entourer et de consulter de multiples sources d’information, en se constituant un bagage personnel pour se faire sa propre opinion.

Voilà en résumé quelques-uns des enseignements appris sur la route des certifications. Je voulais les partager à la fois pour répondre aux questions qui m’ont été posées et pour aider les personnes qui hésitent à se lancer.

Prochaine étape Scalingo sur la route des certifications : SecNumCloud !